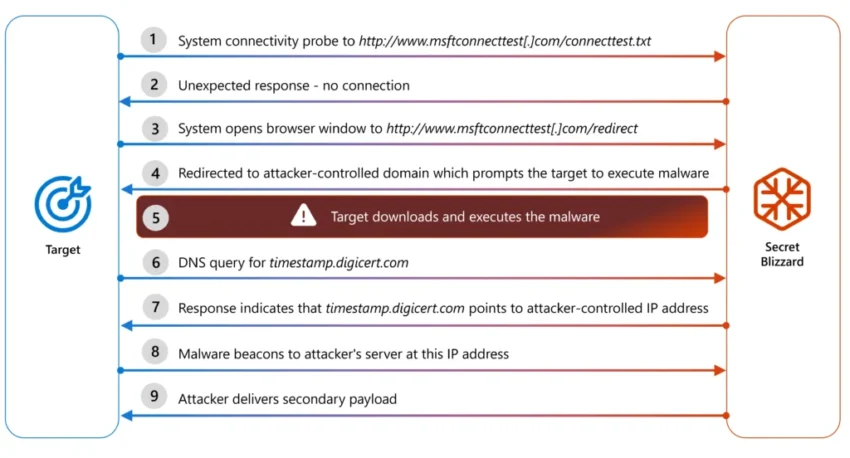

Після того, як користувач потрапляє на портал доступу, система запускає індикатор статусу підключення Windows Test Connectivity Status Indicator. Ця законна служба перевіряє, чи має пристрій доступ до Інтернету, надсилаючи HTTP GET запит на адресу hxxp://www.msftconnecttest[.]com/redirect. У відповідь цей сайт перенаправляє браузер на msn[.]com. Як було зазначено в пості в четвер:

Коли система відкриває вікно браузера на цій адресі, вона перенаправляється на інший домен, контрольований зловмисником, який, ймовірно, показує помилку валідації сертифіката. Це спонукає жертву завантажити та виконати ApolloShadow. Після виконання ApolloShadow перевіряє рівень привілеїв ProcessToken, і якщо пристрій не працює з адміністративними налаштуваннями за замовчуванням, то шкідливе ПЗ показує вікно контролю доступу користувача (UAC), щоб спонукати користувача встановити сертифікати з іменем файлу CertificateDB.exe, що маскується під установник Kaspersky для інсталяції кореневих сертифікатів, тим самим дозволяючи зловмисникові отримати підвищені привілегії в системі.

Схема нижче ілюструє ланцюг зараження:

ApolloShadow викликає API GetTokenInformationType, щоб перевірити, чи має достатні системні права для установки кореневого сертифіката. Якщо ні, шкідливе ПЗ використовує складний процес, що підробляє сторінку на hxxp://timestamp.digicert[.]com/registered, яка в свою чергу надсилає системі другий етап у вигляді VBScript.

Після декодування ApolloShadow перезапускає себе та пред’являє користувачу вікно контролю доступу (UAC), прагнучи підвищити свої системні права. (Microsoft надала багато технічних деталей про цю технологію в пості в четвер.)

Якщо ApolloShadow вже має достатні системні права, то шкідливе ПЗ конфігурує всі мережі, до яких підключається хост, як приватні.

«Це викликає кілька змін, включно з тим, що дозволяє пристрою стати видимим і полегшує правила брандмауера для активації обміну файлами», — пояснила Microsoft. «Хоча ми не спостерігали прямих спроб бічного переміщення, основною причиною цих змін, ймовірно, є зниження труднощів бічного переміщення в мережі.» (У пості Microsoft також були надані технічні деталі про цю технологію.)

Microsoft зазначила, що здатність заражених пристроїв довіряти шкідливим сайтам дозволяє зловмиснику підтримувати наявність загрози, ймовірно, для збору розвідданих.

Компанія рекомендує всім своїм клієнтам у Москві, особливо організаціям з чутливою інформацією, використовувати зашифровані тунелі для передачі даних, які підключаються до надійних постачальників Інтернет-послуг.