«Однією з найцікавіших особливостей цього випадку було використання зловмисником фізичного доступу для встановлення пристрою Raspberry Pi», — написав старший спеціаліст з цифрової криміналістики та реагування на інциденти компанії Group-IB Нам Ле Фуонг. «Цей пристрій був підключений безпосередньо до того ж мережевого комутатора, що й банкомат, фактично розташувавши його всередині внутрішньої мережі банку. Raspberry Pi був оснащений 4G модемом, що дозволяло здійснювати віддалений доступ через мобільний зв’язок.»

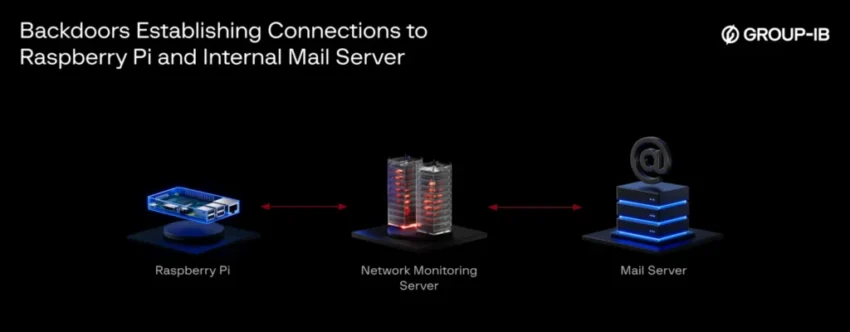

Для забезпечення стійкості UNC2891 також скомпрометував поштовий сервер, оскільки той мав постійний доступ до Інтернету. Raspberry Pi та бекдор поштового сервера спілкувалися, використовуючи сервер моніторингу банку як проміжну ланку. Сервер моніторингу був обраний через доступ до майже всіх серверів у дата-центрі.

Сервер моніторингу мережі як проміжна ланка між Raspberry Pi та поштовим сервером.

Під час первинного розслідування мережі банку дослідники помітили деякі незвичні дії на сервері моніторингу, зокрема, сигнал виходу кожні 10 хвилин та повторні спроби підключення до невідомого пристрою. Дослідники використали криміналістичний інструмент для аналізу комунікацій. Інструмент виявив кінцеві пристрої як Raspberry Pi та поштовий сервер, але не зміг ідентифікувати імена процесів, відповідальних за сигналізацію.

Криміналістичний інструмент не зміг зібрати відповідні імена або ідентифікатори процесів.

Дослідники далі зафіксували оперативну пам’ять системи під час відправки сигналів. Аналіз виявив процес lightdm, пов’язаний з дисплейним менеджером LightDM з відкритим вихідним кодом. Процес здавався легітимним, але дослідники виявили його підозрілим, оскільки бінарний файл LightDM був встановлений у незвичному місці. Подальше розслідування показало, що процеси користувацького бекдору навмисно замасковані з метою заплутати дослідників.

Фуонг пояснив:

Процес бекдору навмисно замаскований зловмисником шляхом маскування процесу. Зокрема, бінарний файл називається «lightdm», імітуючи легітимний дисплейний менеджер LightDM, який зазвичай використовується в системах Linux. Щоб підвищити шахрайство, процес виконується з аргументами командного рядка, що нагадують легітимні параметри, — наприклад, lightdm –session child 11 19 — у спробі уникнути виявлення та ввести в оману криміналістів під час післякомпрометаційних розслідувань.

Ці бекдори активно встановлювали підключення як до Raspberry Pi, так і до внутрішнього поштового сервера.

Як уже згадувалося, процеси були замасковані за допомогою прив’язувальної точки в Linux. Після цього відкриття Group-IB додала цю техніку до MITRE ATT&CK як «T1564.013 – Сховати артефакти: Прив’язки».

Group-IB не вказала, де знаходилося скомпрометоване обладнання комутатора або як зловмисники змогли встановити Raspberry Pi. Атаку виявили та зупинили до того, як UNC2891 зумів досягти своєї остаточної мети — інфікувати мережу комутації банкоматів бекдором CakeTap.