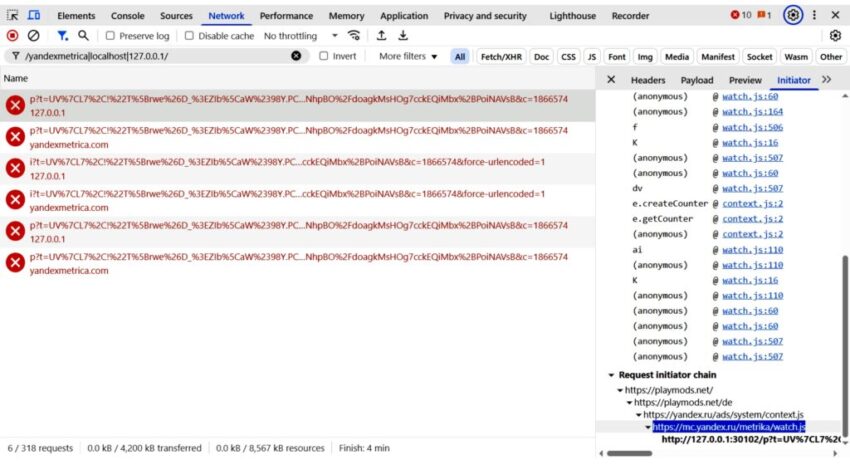

Деякі браузери для Android змогли заблокувати зловмисний JavaScript у трекерах. Наприклад, DuckDuckGo вже блокував домени та IP-адреси, пов’язані з трекерами, що заважало браузеру відправляти будь-які ідентифікатори до Meta. Також браузер заблокував більшість доменів, пов’язаних із Yandex Metrica. Після того, як дослідники повідомили DuckDuckGo про неповний чорний список, розробники додали відсутні адреси.

Браузер Brave, у свою чергу, також заблокував обмін ідентифікаторами завдяки своїм численним чорним спискам та існуючим заходам для блокування запитів до localhost без явної згоди користувача. Vivaldi, ще один браузер на базі Chromium, пересилає ідентифікатори на локальні порти Android за умови, що встановлені настройки конфіденційності за замовчуванням. Зміна налаштувань для блокування трекерів, за словами дослідників, виявляється ефективною для запобігання витоку історії серфінгу.

Має бути кращий вихід

Варіанти захисту, які реалізували DuckDuckGo, Brave, Vivaldi та Chrome, працюють як планувалося, але дослідники попереджають, що їх ефективність може бути зниженою в будь-який момент.

“Будь-який браузер, що займається блокуванням, ймовірно, потрапить у постійну гонку озброєнь, і це лише часткове рішення,” — зазначив Вальїна Родрігес, коментуючи нинішні заходи. “Створення ефективних чорних списків є складним завданням, і виробники браузерів повинні постійно контролювати використання цього типу функцій, щоб виявляти інші імена хостів, які потенційно зловживають каналами localhost, і оновлювати свої чорні списки відповідно.”

Він додав:

Хоча це рішення працює, якщо ви знаєте імена хостів, які це здійснюють, це не найдобріший спосіб вирішення проблеми, оскільки трекери можуть знайти способи отримати доступ до цієї функції (наприклад, через більш епізодичні імена хостів). Довгострокове рішення повинно включати розробку контролю конфіденційності та безпеки для каналів localhost, щоб користувачі могли бути в курсі такого спілкування і, можливо, реалізувати певний контроль або обмежити це використання (наприклад, через дозвіл або аналогічні сповіщення для користувачів).

Chrome та більшість інших браузерів на основі Chromium виконали JavaScript так, як це передбачалося Meta та Yandex. Firefox також виконав цей процес, хоча з причин, які не зовсім зрозумілі, браузер не зміг успішно реалізувати munging SDP, зазначений у пізніших версіях коду. Після блокування варіанту STUN меншингу SDP в бета-версії на початку травня, виробнича версія Chrome, що вийшла два тижні тому, почала блокувати обидва варіанти STUN і TURN. Інші браузери на базі Chromium, імовірно, також впровадять це в найближчі тижні. Представник компанії Mozilla, що розробляє Firefox, зазначив, що організація надає пріоритет конфіденційності користувачів і серйозно ставиться до цього звіту.