Згідно з інформацією від Microsoft, програмне забезпечення SharePoint для серверів стало об’єктом атаки з використанням вразливості віддаленого виконання коду (RCE), що дає зловмисникам можливість несанкціонованого доступу. Ця уразливість дозволяє злочинцям націлюватися на локальні сервери у тисячах компаній, які використовують SharePoint. Дослідники зазначають, що після отримання доступу до цих серверів зловмисники можуть зберігати постійний доступ, навіть якщо сервер буде оновлено. Microsoft повідомила, що випустила безпечну патч-версію, яка може зменшити вплив активних атак, а йдуть роботи над новими оновленнями.

Зловмисники отримують постійний доступ до серверів Microsoft SharePoint

Вразливість, що впливає на локальні сервери SharePoint, була виявлена 18 липня дослідниками європейської компанії з кібербезпеки Eye Security. Вони пояснили, що зловмисники використовують вразливість нульового дня, яка згодом була ідентифікована як CVE-2025-53770, щоб отримати доступ до серверів, без застосування брутфорс-атак або фішингу.

Microsoft знає про активні атаки, які націлені на клієнтів SharePoint Server, використовуючи варіант CVE-2025-49706. Цю вразливість було присвоєно CVE-2025-53770. Ми визначили способи запобігання та виявлення в нашому блозі. Наша команда терміново працює над випуском…

Нова вразливість нульового дня є зловмисною версією експлойту, який демонструвався на конкурсі безпеки Pwn2Own у Берліні на початку року. Агентство CISA США попереджає, що зловмисники можуть виконувати код у мережі і отримувати доступ до всього контенту SharePoint на сервері, включаючи внутрішні конфігурації та файлові системи.

На думку дослідників, ці зловмисники можуть використовувати вкрадені ключі для виконання дій від імені легітимних користувачів. Внаслідок цього вони можуть змінювати компоненти і встановлювати інший код, що дозволяє їм підтримувати доступ до серверів після встановлення патчів безпеки або перезавантаження системи.

Команда Palo Alto Networks Unit 42 повідомила, що спостерігає за “активним глобальним використанням” вразливостей SharePoint, які застосовуються для націлення на організації по всьому світу. Додаткові деталі цих атак були опубліковані у репозиторії розвідки загроз Unit 42 на GitHub.

На наступний день Центр реагування на загрози Microsoft (MSRC) випустив попередження, яке підтверджує активне використання даної вразливості зловмисниками. Компанія підтвердила, що випустила патч для захисту версій SharePoint Subscription Edition та SharePoint 2019 від активних атак з використанням цього експлойту.

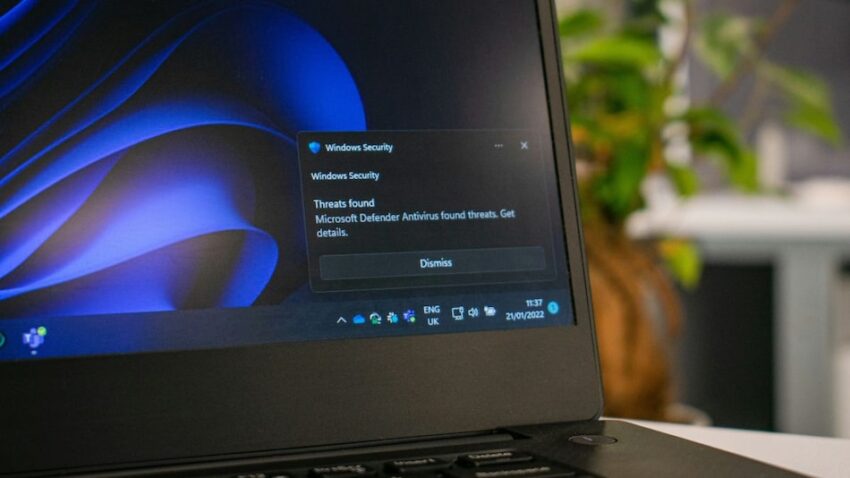

На момент публікації цього матеріалу Microsoft ще не випустила оновлення безпеки для серверів SharePoint 2016. У поради компанії також закликаються клієнти застосувати оновлення безпеки від липня 2025 року, налаштувати інтерфейс сканування антивірусного програмного забезпечення (AMSI) у SharePoint, а також використовувати Microsoft Defender або подібні рішення.